В российских и зарубежных публикациях, посвященным системам контроля и управления доступом, активно обсуждается тема, связанная с протоколом Open Supervised Device Protocol (OSDP), используемого для подключения считывателей к контроллеру СКУД. На конференции Black Hat Security Conference, проходившей в США летом 2023 г., был представлен доклад компании Bishop Fox, занимающейся информационной безопасностью. Исследователи Bishop Fox проанализировали и описали “уязвимости”, возникающие при использовании протокола OSDP с настройками по умолчанию. Вскоре после этого в блоге Ars Technica были подробно описаны пять рисков OSDP, упомянутых в докладе. С тех пор у специалистов в области систем безопасности возникли вопросы относительно защищенности протокола OSDP. Попробуем разобраться, справедливы ли опасения относительно обнаруженных «уязвимостей» и существуют ли способы защиты от угроз информационной безопасности, связанных с использованием OSDP.

Как появился протокол OSDP?

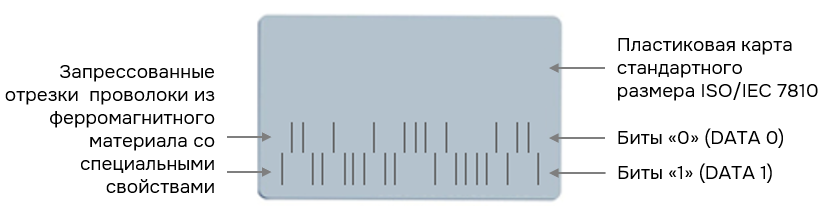

В 1975 году американский исследователь Джон Виганд открыл эффект быстрого изменения магнитных полей с помощью специально обработанных ферромагнитных проводников малого диаметра и их регистрации. Эффект Виганда изначально применялся в различных датчиках, устанавливаемых в технологическом оборудовании. В начале 80-х годов в системах контроля и управления доступом стали применяться карты и считыватели, основанные на эффекте Виганда. Устройство карты показано на рисунке ниже.

В определенное место пластиковой карты были запрессованы два ряда из отрезков специально изготовленной проволоки Виганда. Количество отрезков проволоки Виганда и расстояние между ними определяли идентификационный код карты. Данная технология изготовления карт 40-летней давности предопределила один из самых распространенных в настоящее время форматов карт Виганда – 26 бит, т.к. в картах устанавливались 26 отрезков проволоки. Конструкция считывателя карт Виганда для формирования сигналов требует всего лишь несколько простых элементов: пару постоянных магнитов и катушку индуктивности, расположенную между магнитами, вдоль которых перемещаются отрезки проволоки Виганда.

В 80-х годах прошлого века технология «защищенных» карт Виганда получила широкое распространение благодаря следующим преимуществам:

- Отсутствие внешнего источника питания и высокая техническая надежность, определяемая простотой конструкций карт и считывателей.

- Высокая устойчивость карт к внешним воздействиям, в том числе электрическим и магнитным (для того, чтобы испортить карту, ее надо механически разрушить).

- Способ считывания, который исключает механический износ деталей считывающей головки (в отличие, например, от считывателей карт с магнитной полосой).

- Невозможность подделки карт вне заводских условий в связи с недоступностью необходимой информации о технологии изготовления проволоки и используемых материалах, а также незнании последовательности расположения отрезков проволоки.

При большом количестве производителей карт и считывателей, использующих различные физические принципы действия, весьма важным становится вопрос совместимости этих устройств. Поскольку в 80-х годах подавляющее большинство СКУД использовали считыватели Виганда, то интерфейс Виганда для передачи данных от считывателя к контроллеру стал «де-факто» стандартом среди производителей контроллеров. Интерфейс определяет совместимость различных устройств по электрическим параметрам и формату представления данных. Он использует две сигнальные линии, по одной из которых передаются импульсы, соответствующие «0» двоичного кода данных (линия обычно обозначается «DATA 0»), а по другой – «1» («DATA 1»).

По мере развития СКУД стали очевидны недостатки интерфейса Виганда. В чем его проблемы? Интерфейс Виганда не использует шифрования и поэтому злоумышленник может легко скопировать и воспроизвести передаваемые данные для открытия двери. Также этот интерфейс позволяет передавать данные только в одну сторону, сильно подвержен влиянию помех, имеет небольшую дальность передачи и требует использования, как минимум, шести проводников в экранированном кабеле.

Протокол OSDP был создан Ассоциацией индустрии безопасности (SIA) в качестве замены интерфейсу Виганда с обеспечением кибербезопасности, улучшенной помехоустойчивости и совместимости между устройствами. OSDP на физическом уровне использует стандартный интерфейс RS-485. Он позволяет подключать устройства к контроллеру на расстоянии до 1200 метров (при условии, что будет обеспечено питание считывателя на таком расстоянии). Интерфейс OSDP позволяет не только передавать данные от считывателя на контроллер, но и получать обратную связь от считывателя, управлять его светодиодной индикацией и зуммером, передавать текстовые сообщения на экран считывателя и даже загружать файлы. OSDP использует шифрование данных с использованием актуальных криптографических алгоритмов и аутентификацию. Многие концепции пришли в индустрию безопасности из сферы информационных технологий, и интерфейсы, используемые для передачи данных в СКУД, не являются исключением.

Есть ли у протокола OSDP проблемы в части кибербезопасности?

Потенциальные проблемы интерфейса OSDP, которые могут возникнуть при неправильном конфигурировании устройств, были представлены исследователями из Bishop Fox. Два специалиста рассказали как им удалось «взломать» систему контроля доступа, используя уязвимости некорректно сконфигурированного оборудования OSDP. Они также подробно изложили свои выводы и рекомендации в блоге под названием «Badge of Shame - Breaking Into Secure Facilities with OSDP». Вот краткий обзор пяти потенциальных проблем с кибербезопасностью OSDP, которые они обозначили, и лучших способов устранения этих проблем.

Потенциальные проблемы интерфейса OSDP, которые могут возникнуть при неправильном конфигурировании устройств, были представлены исследователями из Bishop Fox. Два специалиста рассказали как им удалось «взломать» систему контроля доступа, используя уязвимости некорректно сконфигурированного оборудования OSDP. Они также подробно изложили свои выводы и рекомендации в блоге под названием «Badge of Shame - Breaking Into Secure Facilities with OSDP». Вот краткий обзор пяти потенциальных проблем с кибербезопасностью OSDP, которые они обозначили, и лучших способов устранения этих проблем.

Потенциальная угроза №1: шифрование для OSDP является опциональным

OSDP поддерживает шифрование передаваемых данных, но установщик системы должен включить эту функцию на каждом контроллере и считывателе. Если при установке функция шифрования (Secure Channel) не была включена или используются устройства, которые не поддерживают шифрование и взаимную аутентификацию, это может сделать систему уязвимой для злоумышленников.

Как устранить данную угрозу?

При установке необходимо включить шифрование для OSDP. Обычно производители систем контроля доступа в технической документации приводят рекомендации по использованию протокола OSDPv2 с включенным режимом Secure Channel. В частности, подобные инструкции есть для контроллеров и ПО РОСТАБ.

OSDP поддерживает шифрование передаваемых данных, но установщик системы должен включить эту функцию на каждом контроллере и считывателе. Если при установке функция шифрования (Secure Channel) не была включена или используются устройства, которые не поддерживают шифрование и взаимную аутентификацию, это может сделать систему уязвимой для злоумышленников.

Как устранить данную угрозу?

При установке необходимо включить шифрование для OSDP. Обычно производители систем контроля доступа в технической документации приводят рекомендации по использованию протокола OSDPv2 с включенным режимом Secure Channel. В частности, подобные инструкции есть для контроллеров и ПО РОСТАБ.

Потенциальная угроза №2: понижение уровня безопасности OSDP

Когда считыватель впервые подключается к шине RS-485 по протоколу OSDP, он передает контроллеру список своих возможностей, включая информацию о том, поддерживает ли он шифрование. Но поддержка шифрования (режим Secure Channel) и его принудительное использование при обмене данными – это две совершенно разные вещи. Таким образом, даже если ваши считыватели и контроллеры контроля доступа поддерживают шифрование, и вы включили шифрование, будут ли устройства по-прежнему принимать незашифрованный обмен данными? Исследователи обнаружили, что, подключив хакерское устройство к проводке конкретного считывателя, они могут перехватить связь между считывателем и контроллером. Затем они могут сообщить контроллеру СКУД, что считыватель не поддерживает зашифрованную связь. Это может привести к понижению уровня безопасности OSDP и, в теории, позволит использовать незашифрованный режим связи.

Как устранить данную угрозу?

Когда считыватель впервые подключается к шине RS-485 по протоколу OSDP, он передает контроллеру список своих возможностей, включая информацию о том, поддерживает ли он шифрование. Но поддержка шифрования (режим Secure Channel) и его принудительное использование при обмене данными – это две совершенно разные вещи. Таким образом, даже если ваши считыватели и контроллеры контроля доступа поддерживают шифрование, и вы включили шифрование, будут ли устройства по-прежнему принимать незашифрованный обмен данными? Исследователи обнаружили, что, подключив хакерское устройство к проводке конкретного считывателя, они могут перехватить связь между считывателем и контроллером. Затем они могут сообщить контроллеру СКУД, что считыватель не поддерживает зашифрованную связь. Это может привести к понижению уровня безопасности OSDP и, в теории, позволит использовать незашифрованный режим связи.

Как устранить данную угрозу?

- Выбирайте безопасные устройства OSDP. Важно знать, что эта потенциальная уязвимость зависит от используемого оборудования. Некоторые производители устройств контроля доступа имеют в настройках опцию «Требуется безопасный канал». Это означает, что устройство будет отклонять любые попытки установления связи без использования шифрования.

- Проверьте настройки OSDP. Вы можете проверить конфигурацию OSDP для контроллера СКУД. Настройки различных устройств могут отличаться, но по-настоящему кибербезопасные контроллеры СКУД позволяют принудительно установить режим связи с поддержкой шифрования. Если требуются рекомендации по настройке оборудования РОСТАБ, обратитесь в службу технической поддержки АО "Стандарт безопасности".

Потенциальная угроза №3: атака в режиме установки оборудования (Install mode)

При настройке новых считывателей и контроллеров некоторые устройства с поддержкой OSDP автоматически переходят в «Режим установки». Во время процесса настройки считыватель запрашивает у контроллера общий базовый ключ шифрования. Как только соединение будет установлено и устройство окажется в сети, зашифрованная связь возобновится. Однако исследователи обнаружили, что, если режим установки не выключен, злоумышленники могут перехватить устройство и действовать от имени устройства, запросив новый ключ. Затем они смогут получить несанкционированный доступ к передаваемым данным.

Как устранить данную угрозу?

Не на всех устройствах OSDP во время установки по умолчанию включен режим «Install mode». Оборудование РОСТАБ и некоторых других фирм-производителей требуют от установщиков ручного включения режима установки с помощью карты конфигурации или приложения. После добавления считывателя контроллер автоматически выйдет из режима установщика. Это устраняет данную уязвимость и обеспечивает безопасность системы и данных. Всегда рекомендуется включать режим установки только в том случае, если установщик может контролировать или доверять всему каналу связи.

Еще один совет по исключению данной угрозы – загружать ключи шифрования отдельно на считыватель и контроллер непосредственно из программного обеспечения для конфигурирования, используя прямое подключение. Если считыватель не находится в режиме установки, контроллер не отправит ключ через OSDP. После включения режима шифрования контроллер попытается безопасно подключиться к считывателю с помощью ключа.

Что делать, если на устройствах сторонних фирм-производителей по умолчанию включен режим установщика? Если на объекте есть устройства, на которых режим установки включен по умолчанию, вот несколько рекомендаций, на которые стоит обратить внимание:

При настройке новых считывателей и контроллеров некоторые устройства с поддержкой OSDP автоматически переходят в «Режим установки». Во время процесса настройки считыватель запрашивает у контроллера общий базовый ключ шифрования. Как только соединение будет установлено и устройство окажется в сети, зашифрованная связь возобновится. Однако исследователи обнаружили, что, если режим установки не выключен, злоумышленники могут перехватить устройство и действовать от имени устройства, запросив новый ключ. Затем они смогут получить несанкционированный доступ к передаваемым данным.

Как устранить данную угрозу?

Не на всех устройствах OSDP во время установки по умолчанию включен режим «Install mode». Оборудование РОСТАБ и некоторых других фирм-производителей требуют от установщиков ручного включения режима установки с помощью карты конфигурации или приложения. После добавления считывателя контроллер автоматически выйдет из режима установщика. Это устраняет данную уязвимость и обеспечивает безопасность системы и данных. Всегда рекомендуется включать режим установки только в том случае, если установщик может контролировать или доверять всему каналу связи.

Еще один совет по исключению данной угрозы – загружать ключи шифрования отдельно на считыватель и контроллер непосредственно из программного обеспечения для конфигурирования, используя прямое подключение. Если считыватель не находится в режиме установки, контроллер не отправит ключ через OSDP. После включения режима шифрования контроллер попытается безопасно подключиться к считывателю с помощью ключа.

Что делать, если на устройствах сторонних фирм-производителей по умолчанию включен режим установщика? Если на объекте есть устройства, на которых режим установки включен по умолчанию, вот несколько рекомендаций, на которые стоит обратить внимание:

- После установки устройства обязательно выключите режим установщика для всех устройств OSDP.

- Некоторые из производителей устройств могут иметь возможность автоматически отключать режим установщика через определенный период времени. Они также могут предлагать функции отчетности, которые сообщают вам, на каких устройствах включен режим установщика, чтобы быстро идентифицировать потенциально уязвимые устройства.

- Если у вас есть устройство, которое автоматически переходит в режим установки, обратитесь к поставщику средств контроля доступа, чтобы определить другие встроенные средства защиты, которые могут помочь вам гарантировать, что режим установки никогда не останется включенным.

Потенциальная угроза №4: слабые ключи шифрования

Хотя это случается редко, некоторые производители устройств с поддержкой OSDP могут использовать слабые ключи шифрования для сеансов связи. Это предположение было сделано исследователями после того, как они нашли общий жестко запрограммированный ключ в библиотеке OSDP с открытым исходным кодом. Является ли это угрозой? Киберпреступники могут сделать то же самое, используя эти слабые ключи для проведения атак методом перебора и попыток получить доступ к системе.

Как устранить данную угрозу?

Хотя это случается редко, некоторые производители устройств с поддержкой OSDP могут использовать слабые ключи шифрования для сеансов связи. Это предположение было сделано исследователями после того, как они нашли общий жестко запрограммированный ключ в библиотеке OSDP с открытым исходным кодом. Является ли это угрозой? Киберпреступники могут сделать то же самое, используя эти слабые ключи для проведения атак методом перебора и попыток получить доступ к системе.

Как устранить данную угрозу?

- Измените запрограммированные по умолчанию ключи шифрования во время установки. Данная уязвимость снова связана с реализацией устройства. Если у вас есть устройства, использующие общие, закодированные по умолчанию ключи шифрования, вам необходимо заменить их уникальными и случайными ключами.

- Выбирайте устройства, проверенные OSDP. Эти продукты были протестированы и проверены SIA на соответствие стандартам OSDP. Они оснащены множеством функций безопасности, такими как поддержка уникальных и случайно сгенерированных ключей AES-128. Обязательно уточните у своего поставщика, включена ли эта функция по умолчанию или вам нужно настроить ее вручную.

- Знайте об устройствах РОСТАБ. В считывателях и контроллерах РОСТАБ никогда не используются жестко запрограммированные ключи. Установщик системы сможет установить свои собственные защищенные ключи шифрования.

Потенциальная угроза №5: принудительное переключение устройств OSDP в режим установки

Последняя уязвимость предполагает возврат устройства OSDP в режим установщика в процессе эксплуатации. Исследователи объяснили, как хакеры могут установить скрытое устройство, прослушивающее шину RS-485 и сымитировать сигналы, требующие от установщика замены считывателя. Когда новый считыватель подключается к шине RS-485, подслушивающее устройство сможет захватить ключ шифрования в режиме установщика. Хакеры могут затем эмулировать авторизованный считыватель, чтобы украсть важную информацию.

Как устранить данную угрозу?

Последняя уязвимость предполагает возврат устройства OSDP в режим установщика в процессе эксплуатации. Исследователи объяснили, как хакеры могут установить скрытое устройство, прослушивающее шину RS-485 и сымитировать сигналы, требующие от установщика замены считывателя. Когда новый считыватель подключается к шине RS-485, подслушивающее устройство сможет захватить ключ шифрования в режиме установщика. Хакеры могут затем эмулировать авторизованный считыватель, чтобы украсть важную информацию.

Как устранить данную угрозу?

- Относитесь серьезно к сигналам тревоги / вмешательства от считывателя. Если устройство периодически отключается от шины RS-485 или постоянно формирует сигналы «вмешательство», внимательно осмотрите линию связи на предмет возможных несанкционированных подключений. Также посмотрите протокол событий, который может помочь вам выявить подозрительные события или закономерности.

- Используйте временный кабель во время установки. Если в вашей шине RS-485 установлено подслушивающее устройство, использование временного соединительного кабеля от нового считывателя к контроллеру во время сопряжения устройств снизит этот риск. Это позволит вам безопасно инициировать подключение устройства и продолжить зашифрованную связь для завершения установки.

Резюмируя, можно отметить, что при правильном выборе устройств и их конфигурировании можно полностью устранить потенциальные угрозы информационной безопасности устройств OSDP. Обнаруженные исследователями потенциальные угрозы OSDP показывают, насколько важно не только выбирать наиболее кибербезопасные устройства, но и следовать рекомендациям по установке и конфигурированию. Вот краткий контрольный список рекомендаций для выбора и настройки устройств OSDP:

- Выбирайте устройства, поддерживающие актуальные версии протокола OSDP, например, считыватели РОСТАБ серии ST-ID.

- Включите режим принудительный связи с поддержкой шифрования.

- Следуйте рекомендациям по обеспечению кибербезопасности, приведенным в документации на устройства.

- Не используйте ключи шифрования, установленные в устройствах по умолчанию. Загрузите свои ключи шифрования.

- Включайте режим установщика устройств OSDP только тогда, когда вы можете доверять состоянию всего канала связи. Если это невозможно, используйте временный прямой кабель для подключения считывателя к контроллеру СКУД при начальном конфигурировании устройств.

- Если режим установщика включен на вашем устройстве по умолчанию, выйдите из этого режима после установки устройства.

- Внимательно относитесь к сигналам тревоги (вмешательства), приходящим от считывателей с интерфейсом OSDP.